回復了老同學來的簡訊之後......

這種情況,你一定遇到過:手機,收到帶有網址的陌生簡訊。那麼,你是怎麼處理的?打開?回復?還是不理?

銀行卡在身,錢卻被轉走了

前不久,耿先生髮現手機上有提示,他們家的兩張銀行卡從19日22:50開始,有12次轉賬,每次轉賬480元,兩張卡共轉走了5760元。

耿先生的銀行卡,從沒辦法過網銀,怎麼會有這種自動轉賬?

耿先生和妻子范女士頓時慌了神,趕緊跑到銀行去查賬,發現卡上的錢確實已被轉走。耿先生和妻子范女士,來到銀行營業網點,工作人員把賬單打出來后,告訴她,錢是通過手機銀行轉走的,用的是「網銀在快」,這個是京東商城的一種支付方式。

銀行的工作人員告訴他們,趕緊聯繫京東客服,申訴保全,款項應該還能安全找回,並且告知他們,被轉走的款項如果不是自己支付的,應趕快報警。

在銀行工作人員的指導下,耿先生首先聯繫了京東客服,說清了銀行卡被盜刷的情況,京東客服答應給處理。

隨後,耿先生報了警。

耿先生夫婦,平時忙於生意,很少上網,根本就沒有辦理過網銀,更沒有開通過手機銀行。而且,兩張銀行卡,一直都是耿先生隨身攜帶,從沒有離過身。那麼,錢,怎麼會通過手機銀行轉走的?

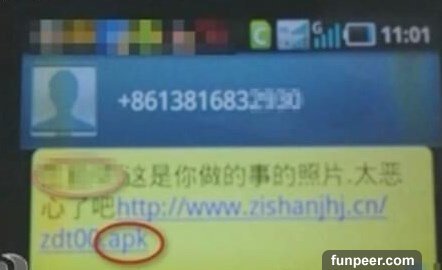

經過警方一番詢問,耿先生突然想起,事發前一天,他接到過一個陌生手機號碼,發來的一條簡訊——

「耿XX老同學,你的照片」後面是一個網址,發送時間是某月19日21:40。

耿先生出於謹慎,並沒有去點開這個網址,而是回了一條:「你是?」

回復時間是22:25。

耿先生回復后對方沒回信,便沒在意,因時間太晚,就睡了。

沒想到,就在隨後,短短的不到30分鐘內,他銀行卡上的錢就被轉了12次,每次480元,共5760元。

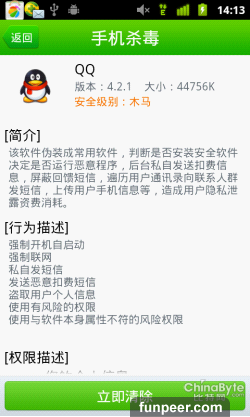

耿先生把這條簡訊給警察看,警察讓他看看手機上是不是多了一個「APP」,耿先生這才發現,手機上果然多了一個綠色的機器人形狀的APP,下面寫有「體檢」二字。而且這個程序頑固得很,怎麼刪都刪不掉。

警察告訴他,這是一種木馬病毒軟體,在他回簡訊時已經植入他的手機了,只有刷機才能根除。

耿先生猶如五雷轟頂,差點跌坐在地。

簡訊植入木馬 「潛伏」手機

4月11日晚10點半,肖先生在公司加班,突然接到一條簡訊,稱他的手機開通一個賬戶餘額理財服務,隨後另外一條簡訊也來了,稱他的銀行卡快捷支付充值了10000元。

剛開始,肖先生以為是詐騙信息,沒理會,可不到10分鐘,手機又收到簡訊稱,他的銀行卡被扣款10000元進入餘額理財賬戶,隨後又被轉出5000元到另外一個陌生賬戶。「沒有進行任何轉賬或消費操作,銀行卡怎麼一直被轉錢?」肖先生馬上打電話向銀行申請凍結卡內餘額,保住剩下5000元后報警。

「銀行卡和手機都在我身上,怎麼會突然被開通理財服務,「幽靈」一樣地從我的銀行卡轉錢?」肖先生百思不得其解。

到底問題出在哪裡?被問到這張銀行卡是否被綁定一些第三方支付功能時,肖先生想起一件事:大概在半年前,他手機收到一條簡訊小廣告,聲稱開通一個賬戶,加油充值150元可享受9.5折優惠,此外簡訊後面,還鏈接了一個開通辦理的網址。

心想反正加油也要錢,能打折也不錯,肖先生就點擊了鏈接並安裝一個軟體,還綁定了這張銀行卡。不過奇怪的是,充值完到了加油站,工作人員說也沒任何優惠。儘管有懷疑,但想想就150元,肖先生沒太在意。

為何手機餘額理財服務「自動」開通,銀行卡上的錢莫名被轉移?不少受害人都想不明白這個問題。

警方表示,問題很可能就出在那條加油打折簡訊上。那條簡訊鏈接的網址,其實植入了木馬病毒,肖先生點擊並安裝相關軟體后,木馬就寄生在手機里運行。通過這種木馬,不法分子可隨時掌握受害人在手機操作過的銀行卡信息,攔截受害者在網銀快捷支付等使用的驗證碼。

不法分子可以拿著盜取來的銀行卡號,開通快捷支付,然後再通過截獲的驗證碼等信息,在不需要密碼的情況下,把錢從銀行卡上轉走。」

警惕手機木馬病毒新騙術

近日,木馬簡訊陷阱非常猖獗——手機簡訊接收到「聚餐照片」,有網址鏈接。你只要一點開鏈接,就中了手機木馬病毒,從而造成財產損失。

警方公布近期出現的擊中全新的手機木馬詐騙術:

騙術1 混進QQ群發木馬鏈接

案例:3月26日,廈門某公司財會人員阮某接到老闆QQ發送的信息,稱公司往來款需要馬上支付,並通過QQ發了一個銀行賬號。阮某信了,就在公司里通過電腦以轉賬的方式,分別將86.5萬元和62.5萬元匯入對方的銀行賬號,共被詐騙149萬元。經報案查實,原來老闆QQ被騙子冒用了。

揭秘:犯罪嫌疑人通過QQ搜索財務人員群等,加入後向目標人發送木馬鏈接,只要目標人點擊打開,再次點擊登錄,嫌疑人從後台就能看到QQ賬號和密碼,從而竊取目標人的QQ信息,然後冒充目標人對其同事、親友等進行詐騙。

騙術2 生成「有毒」二維碼

案例:2月9日,曾某通過手機淘寶購物,但被「店主」發送驗證碼要求掃描,曾某按對方的提示刷了6次二維碼,總共支付了1672元后才發現上當受騙。

揭秘:不法分子在網上下載一款「二維碼生成器」,再將病毒程序的網址粘貼到二維碼生成器上,就可以生成一個「有毒」的二維碼。詐騙分子利用這些二維碼將木馬植入被害人手機,短短几秒鐘,手機號、銀行卡號、密碼等私人信息可能已經傳到他人手中。

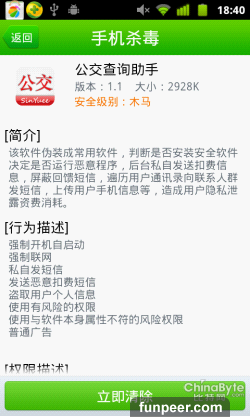

騙術3 發簡訊讓裝病毒軟體

案例:3月28日,陳某的手機接到某銀行發來的簡訊,內容是電子密碼器兌換積分的一個網站,后通過手機登錄這個網站,按照網站上提示的操作,用手機銀行轉賬了3999元,之後才意識到被騙。

揭秘:犯罪分子假扮某電信運營商官服號碼群發積分兌換現金的詐騙簡訊,並在簡訊中內置一個釣魚網址,用戶一旦按照簡訊要求登錄釣魚網址輸入個人信息,就會以兌換積分需要激活的名義,被要求安裝一個帶有病毒的APP手機木馬病毒軟體,手機內所有的簡訊均會被攔截到詐騙分子事先設置的簡訊接收手機號碼上。然後,詐騙分子通過電商和支付平台發起購物申請,通過快捷支付方式,完成銀行卡盜刷。

另外,騙子會製作一些搶紅包軟體投放在網路上。有些市民一旦輕信點擊下載,就會把木馬「請」到自己的手機里,還有些市民隨意掃描假紅包網頁提供的二維碼,輕易讓木馬軟體突破了防線。

陌生號碼的簡訊千萬不要點

手機簡訊木馬病毒是一種新型病毒,騙子在病毒鏈接前一般加上一句話,誘導你點開網址鏈接,諸如「聚餐照片」、「老同學照片」等等,都是以「熟人」為切入點,讓接收方在不知不覺中隨手點開病毒鏈接,植入了木馬病毒。

而這種惡意程序,會優先運行,能盜取手機上一切跟賬號、密碼有關的資料,因此,只要是接收到類似簡訊,切記不點、不回,要馬上刪除。若是不慎點擊安裝了惡意程序,可以採取兩種方法應對:第一種方法是使用360手機衛士等安全軟體查殺木馬,並完全卸載這個病毒;第二種方法是重新刷入乾淨的操作系統。專家建議手機用戶安裝正規的軟體,特別是安卓手機用戶,對以「apk」結尾的文件要慎重安裝。如果刪除不掉,就馬上關機,然後找專業人士刷機。

[圖擷取自網路,如有疑問請私訊]

|

本篇 |

不想錯過? 請追蹤FB專頁! |

| 喜歡這篇嗎?快分享吧! |

相關文章

驚悚!恐怖事件